Sociální inženýrství – e-mail jako kybernetická hrozba

Sociální inženýrství je staré jako podvody samotné. K jeho využití není potřeba nic víc, než pár znalostí o člověku, kterého chceme „dostat” a trocha mazanosti. Sociální inženýrství je atraktivní téma pro filmaře, spisovatele i konzumenty, kteří si s radostí oblíbí chytrého a sympatického záporáka, který si svým kouzlem podmaní nepříjemné bankéře a korporace, jenom proto, aby jim tak říkajíc „vypálil rybník.”

Sociální inženýrství však přestává být tak atraktivním tématem ve chvíli, kdy se dotkne nás samotných. Ve chvíli, kdy je to náš rybník, který se kdosi na druhé straně sítě úspěšně pokusí vypálit. (Samozřejmě se nemusí jednat pouze o internetové „útoky”, sociální inženýrství se dá se správnými informacemi velmi snadno využít i z očí do očí, ale o tom tento článek není.)

Jedním z nejproslulejších sociálních inženýrů je Kevin Mitnick, který se v mládí naučil phreakingu (pronikání do telefonních sítí) a psychologické manipulaci s lidmi, což využíval především pro své pobavení. Ale brzy své schopnosti začal využívat k tomu, aby se dostal do sítí velkých společností (IBM, Motorola, Nokia…) a k útěku před FBI.

Rukám spravedlnosti se mu nakonec však vyhnout nepodařilo a byl odsouzen k pěti letům vězení a zákazu používání všech komunikačních zařízení kromě pevných linek. Z vězení se dostal v roce 2000 a krátce na to vydal knihu o sociálním inženýrství s názvem Umění klamu. Dnes je Mitnick jedním z předních odborníků na internetovou bezpečnost.

Jak už je však zmíněno na začátku článku, počátky sociálního inženýrství sahají mnohem hlouběji do historie, ale my se raději podíváme na tu jeho stránku, která na nás číhá na každém rohu internetu.

Typy kyberútoků využívající sociální inženýrství

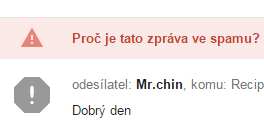

Většina z nás už se v dnešní době nenachytá na e-mail o vzdáleném strýčkovi, který zemřel a odkázal nám úchvatné dědictví.

Ale to vědí i chytří útočníci. Ano, podobné e-maily asi jen tak z povrchu zemského nezmizí. Jsou snadné, levné a pořád je tu naděje, že se na ně někdo nachytá. Tomuto druhu útoku se říká phishing a ještě se k němu za chvíli dostaneme podrobněji.

Baiting – „bait” znamená „návnada”. Při tomto druhu útoku zločinec uživateli nabídne věc, které zkrátka nelze odolat. Může jít o crack k nejnovější hře, nebo o „super-sexy-fotky-vaší-sousedky.zip”. Prostě cokoliv, co vás svede ke kliknutí a stáhnutí souboru. Ty „slušnější” malwary, které si tímto způsobem stáhnete, vám společně s virem alespoň dodají i produkt, na který vás původně nalákali, ale to bývá spíš výjimkou.

Pretexting – oblíbená metoda získávání informací, při které útočník šikovně míchá pravdu se lží tak, aby získal vaši důvěru a s ní údaje, po kterých touží. Při této technice sociálního inženýrství se útočník často vydává například za kolegu, úředníka, nebo zástupce společnosti, se kterou obvykle jednáte.

Typický případ pretextingu nedávno popsal na blogovací platformě Medium.com Eric Springler. Útočník, který se za něj pomocí volně dostupných informací vydával, získal od zákaznické podpory Amazonu velké množství citlivých údajů.

Phishing – nejznámější a již zmíněnou technikou sociálního inženýrství, se kterou se setkala většina z nás, je phising. Phishingem se útočník obvykle snaží získat přístupy k internetovému bankovnictví nebo dalším citlivým účtům, obvykle pomocí legitimně vypadajícího e-mailu a falešného webu, na který je oběť phishignu přesměrována, aby na něm útočníkovi předala své přihlašovací údaje.

Spear-phishing – je trochu specializovanější odnož phishingu, která se soustředí na konkrétní osobu (nebo pozici). Vzhledem k vysoké míře personalizace často sklízí úspěchy.

Obrana

Nebezpečí sociálního inženýrství spočívá především v jeho personalizaci, ale pokud o nebezpečí víte, vždy se mu lze bránit.

A to především zvýšenou opatrností a v případě společností nejen teoretickým vzděláváním zaměstnanců, ale také jejich tréninkem pomocí simulací reálných situací.

Rozumné společnosti nezatěžují své zaměstnance přívalem teoretických informací, které jsou nakonec ve slabé chvíli stejně k ničemu, ale trénink na rozpoznávání phishingu zapojují do každodenní firemní rutiny pomocí chytrých simulací, které zaměstnancům názorně ukazují, jak může takový útok vypadat a jak snadno k němu může dojít. Ale ani to není 100% garancí, že ve slabé chvíli zaměstnanec tento útok rozezná.

Ať už se jedná o obranu vašich údajů, nebo údajů vaší společnosti, je nezbytné vypěstovat si zdravý skepticismus (který se bude následně hodit i v dalších situacích) a pamatovat na to upozornění, které na nás svítí téměř všude: legitimní zaměstnanec banky (herní společnosti, IT oddělení vaší firmy…) se vás na heslo a další citlivé údaje nikdy ptát nebude. (Výjimkou je možná rodné číslo, kterým se telefonní operátoři nebo banky ujišťují o vaší identitě. I v tomto případě je však dobré dávat pozor s kým doopravdy mluvíme).

Další šikovnou obranou je dvoufázové ověření (které však také nemusí být pro šikovného útočníka překážkou). V dnešní době, kdy jsme (správně) posedlí soukromím a údaji, které dáváme na internet, se mnozí zdráhají zadávat své telefonní číslo Facebooku, Googlu, nebo jiné společnosti, ale dvoufázové ověření je krok, který útočníkům výrazně ztíží práci a může vám tak zachránit data, identitu i pověst. Tuto možnost rozhodně doporučuji aktivovat všude, kde to jde.

Podívejte se jak nastavit dvoufázové ověření na Gmailu,Steamu a Facebooku.

A samozřejmě, kvalitní spamové filtry, firewall a antivirový program jsou v obraně silnými pomocníky, kteří by neměli chybět v žádném z vašich zařízení, připojených k internetu. Pokud už podlehnete osobnímu kouzlu útočníka, firewall a antivir alespoň zabrání dalším škodám, které by mohl napáchat stažený malware.

Před vlastní prostořekostí vás však neuchrání nic.

Přečtěte si více o IT bezpečnosti a její historii na s3c.cz

Mohlo by vás také zajímat

-

Užitečné nástroje pro bezpečnost na internetu

17. října 2024 -

Jak se chránit před podvody na internetu – část 2

14. října 2024 -

Zabezpečení e-mailů: Jak můžete chránit vaši firemní komunikaci

13. prosince 2023 -

Certifikáty Entrust ztratí důvěru Google Chrome

8. července 2024

Nejnovější

-

-

-

Jak vytvořit web zdarma?

5. srpna 2025 -

10 nejčastějších chyb při tvorbě webu na WordPressu

28. července 2025